El huevo del cuco (15 page)

El tercer agente parecía un luchador. Teejay no mencionó su apellido; ¿o fue su nombre lo que calló? Si entre ellos había un verdugo, era sin duda Teejay. El cuarto debía de ser el mandamás. Todos guardaban silencio cuando él hablaba. En conjunto, tenían más aspecto de burócratas que de espías.

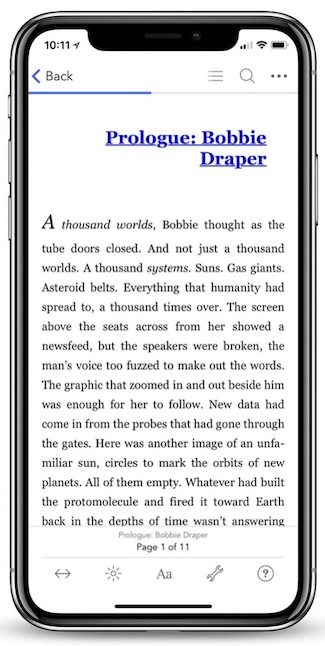

Permanecieron los cuatro sentados en silencio, mientras Dennis les describía a grandes rasgos lo que habíamos observado. Ninguna pregunta. Yo me acerqué a la pizarra y les dibujé el diagrama que se reproduce en la página siguiente.

A Greg Fennel no le bastó con mi dibujo.

—Demuéstranos la conexión de la compañía telefónica a Tymnet.

Le describí el seguimiento telefónico y las conferencias con Ron Vivier.

Central telefónica, Virginia

ATT líneas larga distancia

Central telefónica Pacific Bell

Entrada modem

Oakland

415/430-2907

Red digital Tymnet.

Arsenal del Ejército de Estados Unidos Anniston, Alabama.

Centro Información Red Arpanet.

—Teniendo en cuenta que no borra nada, ¿cómo lo detectaste?

—Una discrepancia en el sistema contable. Nuestras cuentas no cuadraban cuando...

—¿De modo que se ha convertido en superusuario en vuestro Unix? —interrumpió Greg, que parecía ser un experto en sistemas—. Malas noticias, ¿no te parece?

—Se trata de un bug en el Gnu-Emacs de edición —le dije, pensando que no valía la pena ocultar los detalles—. Su servicio de correspondencia funciona con privilegio de root.

Los aspectos técnicos eran fáciles. Charlamos un rato sobre el Unix y el mandamás comenzó a jugar con su lapicero.

—¿Puedes describirnos a ese individuo? ¿Qué edad tiene? ¿Cuál es su nivel profesional?

—El caso es que sólo hace tres semanas que le observamos y es difícil saberlo —respondí; la pregunta no era fácil—. Está acostumbrado al Unix de ATT y, por consiguiente, no es de la zona de Berkeley. Puede que se trate de un estudiante de bachillerato. Es bastante paranoico, no deja de mirar por encima del hombro, pero paciente y no muy creativo.

—¿Habla inglés?

—Bien, en una ocasión le mandó un mensaje electrónico a nuestro director, en el que decía

«Hola»

. Después de lo cual, nunca volvió a utilizar aquella cuenta.

—¿Graba sus sesiones? —preguntó Teejay, que hasta entonces había guardado silencio.

—No lo puedo afirmar con absoluta seguridad, pero creo que toma notas en un cuaderno. O por lo menos tiene muy buena memoria.

—¿Qué tipo de palabras ha buscado? —preguntó el mandamás, después de asentir.

—Busca palabras como contraseña, nuclear, SDI y Norad. Y ha elegido algunas contraseñas muy curiosas: Iblhack, hedges, jaeger, hunter y benson. Los nombres de las cuentas robadas, Coran, Sventek, Whitberg y Mark, no nos dicen mucho sobre él, puesto que son gente del laboratorio.

De pronto a Teejay pareció encendérsele una lucecita y le pasó una nota a Greg. Éste se la pasó al mandamás y éste asintió.

—Cuéntame lo que hizo en Anniston.

—Mis copias muestran poca cosa relacionada con su intervención en Anniston —respondí—. Merodeó por su sistema durante varios meses, puede que todo un año. Ahora, como sabe que le han detectado, sólo conecta momentáneamente.

El mandamas comenzaba a impacientarse ligeramente, lo que indicaba que la reunión estaba a punto de terminar.

—¿Qué máquinas ha atacado? —preguntó finalmente Greg.

—La nuestra, por supuesto, y la de la base militar de Anniston. Ha intentado introducirse en la base de misiles de White Sands y en alguna base naval de Maryland. Creo que se llama Dockmaster.

—¡Mierda! —exclamaron simultáneamente Greg y Teejay.

El mandamás les dirigió una intrigante mirada.

—¿Cómo sabes que atacó Dockmaster? —preguntó Greg.

—Al mismo tiempo en que alteró nuestra contabilidad, recibimos un mensaje de Dockmaster diciéndonos que alguien había intentado entrar en su ordenador —respondí, sin comprender a qué venía tanto revuelo.

—¿Lo logró?

—No lo creo. Pero, bueno, ¿qué es ese Dockmaster? ¿No son unos astilleros navales?

Se hablaron entre sí en voz baja y el mandamás asintió.

—Dockmaster no es una base naval —explicó Greg—. Es un centro de la Agencia Nacional de Seguridad.

¿Un hacker metiendo las narices en la NSA? Curioso. Ese individuo pretendía husmear en la CIA, la NSA, las bases de misiles del ejército y el cuartel general de las fuerzas aéreas norteamericanas.

Sabía poco acerca de la NSA. Son sabuesos electrónicos que se dedican a escuchar las transmisiones de radio extranjeras. Colocan satélites en órbita para escuchar las llamadas telefónicas soviéticas. Había oído rumores (a los que no daba crédito) de que grababan todas las llamadas telefónicas y telegramas con el extranjero.

—La mayor parte del trabajo de la NSA consiste en recopilar y analizar transmisiones procedentes del extranjero —explicó Greg, desde su punto de vista—. Pero también tienen una sección destinada a proteger la información perteneciente a Estados Unidos.

—Claro —respondí—; por ejemplo, elaborando códigos que, en vuestra opinión, los rojos no puedan descifrar.

Dennis me miró fijamente y en sus labios leí:

—Esos modales.

—Así es —dijo Greg—. Ese sector se ocupa de la seguridad informática. Son ellos quienes utilizan el ordenador Dockmaster.

—Me recuerda a Jano, el dios de las dos caras —comenté—. Por una parte intentan descifrar la información extranjera y por la otra elaborar códigos indescifrables. Tirando siempre en direcciones opuestas.

—Es un poco como nuestra propia agencia —dijo Greg, mirando con nerviosismo a su alrededor—. Se nos conoce por los trabajos sucios, pero somos fundamentalmente una organización de noticias. La mayor parte de nuestro trabajo consiste simplemente en recoger y analizar información. Pero intenta explicárselo a los universitarios —agregó, levantando la mirada al cielo.

Greg había sufrido lo suyo reclutando personal en las universidades. Sin saber por qué, aquel espía me parecía razonable. No era arrogante, sino sensible y atento. Si teníamos que husmear en oscuros rincones, me sentiría más a gusto con él al mando.

—En tal caso, ¿cómo se explica que pueda llegar a los ordenadores de la NSA desde mi ordenador, que evidentemente no es seguro ni secreto?

Si yo podía llegar hasta ellos, ellos podían llegar hasta mí.

—Dockmaster es el único ordenador de la NSA no reservado —aclaró Greg—. Pertenece a su grupo de seguridad informática, que en realidad es público.

—No podemos hacer gran cosa sobre este asunto —comenzó a decir lentamente el mandamás—. Creo que no hay pruebas de espionaje extranjero. Un agente de servicio no le manda notas a su adversario.

—Entonces —pregunté—, ¿quién debería ocuparse del caso?

—El FBI. Lo siento, pero esto no es de nuestra competencia. En lo único que nos afecta es en la divulgación de cuatro nombres que, a decir verdad, eran ya del dominio público.

Cuando ya se iban, mostré a Greg y a Teejay nuestros ordenadores Vax.

—Éste es el problema más grave de intromisión informática que he conocido —dijo Greg, rodeado de hileras de unidades de disco—. A pesar de lo que ha dicho el jefe, ¿te importaría mantenerme informado?

—Por supuesto —respondí, decidido a confiar en él—. ¿Quieres una copia de mi cuaderno?

—Sí. Mándamelo todo. Aunque la agencia no pueda hacer nada, debemos ser conscientes de este tipo de amenaza.

—¿Por qué? ¿Los fantasmas utilizáis también ordenadores?

—Hemos perdido la cuenta —dijo, mientras él y Teejay soltaban una carcajada—. Nuestro edificio está flotando sobre ordenadores.

—¿Para qué puede utilizar la CIA los ordenadores? ¿Podéis derrocar a un gobierno extranjero con software?

Dennis no estaba presente para recordarme que conservara los buenos modales.

—Deja de imaginarnos como bandoleros y piensa en nosotros como recopiladores de información. La información no tiene ningún valor hasta que ha sido compaginada, analizada y resumida. Sólo esto ya significa mucho procesamiento de textos.

—Apuesto a que lo resolvéis con ordenadores personales.

—No. No para hacerlo como es debido. Procuramos evitar una repetición de Pearl Harbor, y esto significa facilitar información a la persona adecuada con gran rapidez. Para ello se necesitan redes y ordenadores. Para analizar y pronosticar la conducta de gobiernos extranjeros, utilizamos modelos informáticos. Una vez más, necesitamos grandes ordenadores. En la actualidad, desde los pronósticos financieros hasta el procesamiento de imagen, todo exige mucho poder informático.

Nunca se me había ocurrido que la CIA necesitara ordenadores realmente grandes.

—¿Cómo mantenéis seguros vuestros sistemas?

—Aislamiento absoluto. No hay ningún cable que los conecte al exterior.

—¿Puede cualquier agente de la CIA leer los archivos de los demás?

—De ningún modo —respondió Greg, soltando una carcajada, mientras Teejay permanecía perfectamente serio—. En nuestro mundo operamos todos en compartimientos estancos. De modo que si alguien resulta que no es, digamos, totalmente de fiar, el daño que puede causar es limitado.

—Pero ¿cómo impedís que uno lea los archivos de los demás?

—Utilizamos sistemas operativos fiables. Ordenadores con gruesos muros entre archivos individuales. Para leer el archivo de otro es preciso obtener permiso con antelación. Teejay podría contarte algunas anécdotas horripilantes.

Teejay miró a Greg de reojo.

—Cuéntaselo, Teejay —observó Greg—. La información ya es pública.

—Hace un par de años —dijo Teejay—, cierta empresa construyó una sala de conexiones centralizadas, a fin de conectar unos cuantos millares de terminales a algunos de nuestros ordenadores.

—Comprendo. Algo parecido a la sala de conexiones de mi laboratorio.

—Multiplica tu central por cincuenta y eso te dará una ligera idea —prosiguió Teejay—. Todos los empleados de dicha empresa tuvieron que someterse a las mismas pruebas de seguridad que nuestros propios funcionarios.

—Bien, el caso es que una de nuestras secretarias fue a pasar un mes de vacaciones. Cuando regresó y conectó con el ordenador, se dio cuenta de que alguien había utilizado su cuenta la semana anterior. Cada vez que alguien conecta con nuestros ordenadores, aparece la fecha de su conexión anterior.

—Nos pusimos a investigar. El cabrón que había conectado las terminales las había pinchado en nuestra sala de ordenadores. Se había apoderado de contraseñas y texto, y entonces curioseaba en nuestros discos de claves.

—¿Le liquidasteis? —pregunté, consciente de lo fácil que era vigilar el tráfico desde la sala de conexiones de mi laboratorio e imaginando una misión nocturna con un arma silenciosa.

—No bromees —replicó Teejay, al tiempo que me dirigía una extraña mirada—. En nuestro mundo «confiamos en Dios, a todos los demás los sometemos a pruebas poligráficas».

—Le tuvimos conectado a un detector de mentiras toda una semana —concluyó Greg— y el FBI le llevó ante los tribunales. Pasará mucho tiempo a la sombra.

—No parece que la CIA esté dispuesta a hacer gran cosa por mí, ¿no es cierto? —le dije a Teejay, cuando ya salíamos del laboratorio.

—Si mi jefe no cree que sea grave, no es mucho lo que podemos hacer. Ed Manning tiene autoridad para hacer que ocurra algo.

—¿Cómo? Creí que Ed Manning era programador.

—En absoluto. Es director de tecnología de la información. Llamándole a él, tocaste un punto sensible.

¿Un director que sabía cómo circular por las redes informáticas? Se trataba, sin duda, de una organización inusual. No era sorprendente que hubieran mandado a cuatro individuos. Había alguien que mandaba más que el mandamás en el cuartel general.

—De modo que cuando informéis de que aquí no ocurre gran cosa, ¿abandonaréis el caso?

—La verdad es que no podemos hacer gran cosa —respondió Greg—. Es competencia del FBI.

—¿Y no podéis instigarlos un poco para que investiguen?

—Lo intentaré, pero no albergo muchas esperanzas. Al FBI le gusta perseguir atracadores y secuestradores. En cuanto a los delitos informáticos, digamos que tienen otras preocupaciones.

—Tengo la impresión de oírte decir: «deja de husmear y cierra el pico».

—No exactamente. Tú eres testigo de un amplio ataque contra nuestras redes informáticas. Alguien intenta llegar al propio núcleo de nuestros sistemas de información. Hace años que estamos a la expectativa, ante la posibilidad de pequeños ataques, pero nunca había oído nada de tanto alcance. La complejidad de las conexiones, la búsqueda obsesiva de objetivos sensibles... Todo indica que se trata de un adversario decidido a introducirse en nuestros ordenadores. Si le cierras las puertas, descubrirá otra forma de penetrar.

—Entonces lo que me estás diciendo es que siga investigando, aunque el FBI no nos haga ningún caso.

—No puedo obligar a mis jefes a que cambien de opinión —dijo Greg, mirando a Teejay—. Pero estás haciendo una importante labor de, llamémosle, investigación. El FBI acabará por interesarse. Hasta entonces, no lo abandones.

Estaba atónito. Esos individuos comprendían la gravedad de la situación, pero no podían hacer nada. ¿O era sólo lo que me contaban?